Лучшие способы защиты от вымогателей-шифровальщиков

Если вы ещё не слышали о вирусах-вымогателях, или не сталкивались с ними лично, то считайте, что вам очень повезло. Вируса-вымогатели (баннеры) – это большая головная боль не только для простых пользователей интернета, но и, в особенности, для предприятий.

Компании понесли и продолжают нести колоссальные убытки, из-за вреда от вирусов-вымогателей по нескольким пунктам:

- Простой работы предприятия, ввиду того, что заражённые компьютеры не могут работать;

- Нужно время и деньги на восстановление нормальной работы компьютерной инфраструктуры;

- В случае порчи и утечки важной или конфиденциальной информации, работа компании может быть нарушена бесповоротно.

Как работает баннер-вымогатель

В народе вирус называют по-разному, но это всё одно и то же: баннер-вымогатель, вирус-вымогатель, шифровальщик или RANSOMWARE. Это обычный вирус, который может попасть в компьютер любым способом, которым научились пользоваться хакеры. Независимо от способа заражения, если вымогатель запустился в системе, то он делает следующее:

- Какое-то время работает в фоне и не даёт о себе знать

- Шифрует документы, которые найдёт на дисках

- «Под занавес» блокирует загрузку и работу Windows

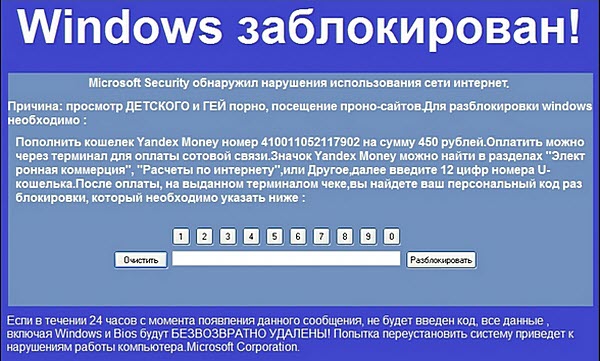

Теперь вместо загрузки Windows, отображается баннер на весь экран с сообщением примерного содержания:

«ваши данные зашифрованы, работа компьютера заблокирована, для разблокировки Windows и расшифровки данных отправьте n-сумму на Биткоин-кошелёк».

Или так:

Сумма выкупа, как правило, составляет около 500$, но самое страшное то, что никто ваши данные не расшифрует, сколько бы вы Биткоинов ни отправили на указанный кошелёк! Поэтому важно не допустить, чтобы эта зараза попала в систему, «предупреждён, значит – вооружён!».

Способы заражения компьютера баннером-вымогателем

Как и любой другой вирус, вымогатель может попасть в компьютер любым «удобным» способом.

Через интернет: электронная почта и сайты

Вирус прикладывают к письму как вложение. Это может быть «тупо» исполняемый файл под прикрытием полезной программы. Также, часто вкладывают файл, типа, крутая заставка на рабочий стол Windows.

В письме расписано красивое описание функционала программы. На самом деле, эта программа и правда может быть во вложении, и даже будет выполнять заявленные функции (или делать вид, что выполняет), но на деле программа активирует вирус.

В качестве вложения может быть прикреплена, якобы, картинка с расширением , но по факту у файла двойное расширение , т.е. это исполняемый файл. При запуске такой «картинки», вредоносная программа, на самом деле, покажет картинку, так что пользователь не заподозрит подставу. Почтовый клиент «The Bat!», к примеру, предупреждает какое реальное расширение вложения.

По правде, вредоносные вложения сейчас почти не эффективны, т.к. любой уважающий себя почтовый сервис проверяет почту на вирусы, т.ч. известная угроза не пройдёт.

Другое дело, когда в письме просто дают ссылку, пройдя по которой вы подхватите новый вирус. В интернете полно вредоносных сайтов, которые поселят баннер-вымогатель в систему.

Программы, торренты

Самый лёгкий путь заражения RANSOMWARE – через запуск инфицированных программ. Программа может быть на чужой флешке или вы скачаете её в интернете.

Большинство случаев заражения происходит при скачивании взломанных версий платных программ. Хакеры пользуются тягой к халяве простых пользователей и выкладывают «кряки», «патчи» и «лекарства» для программ со встроенным вирусом.

Компьютерная сеть

Оказывается, необязательно лазить по непонятным сайтам и скачивать всё подряд из интернета чтобы поймать шифровальщика. Особый вид вирусов под названием «черви» распространяются по локальной сети просто так.

Если один компьютер в локальной сети заразится червём-вымогателем, то он легко пролазит через дыры в безопасности сети и операционных систем на других компьютерах.

Лучшие способы защиты от шифровальщиков

Понимая, что это такое и откуда появляется, становится легче понять, как защититься от «непрошенного гостя». Как правило, шифровальщики используют собственную модификацию какого-либо способа шифрования данных.

Иногда, вирус просто заполняет документ нолями, т.ч. его восстановление становится невозможным. Другие стирают только начало документа, и его можно частично или полностью восстановить. Отдельные модификации вымогателей шифруют файлы известным методом, и, зная версию шифровальщика, можно найти в сети дешифратор под него. А чтобы получить доступ к, хотя бы, заблокированным документам, нужно загрузить Windows с флешки.

Установка антивируса

Это самое банальное и действенное, что можно посоветовать. Хотя до сих пор есть противники установки антивирусов, но их становится всё меньше. Основной аргумент то, что антивирус тормозит систему и всё-равно не защищает на 100%, а иногда просто мешает своей излишней тревожностью.

Мощность современных, даже бюджетных компьютеров и ноутбуков, позволяет антивирусам работать практически незаметно, т.е., не влияя на производительность компьютера.

Второй момент, что в Windows 7/10/11 уже встроен неплохой бесплатный антивирус «Windows Defender» («Защитник Windows»). Ну как неплохой, по рейтингам среди антивирусов, в т.ч. платных, Windows Defender стабильно занимает лидирующие позиции.

Т.ч., пользователям не нужно больше уделять внимание и тратить деньги на антивирусы. Платные решения, всё же, обеспечивают несколько лучший уровень защиты, имеют удобный интерфейс и больше дополнительного функционала.

Какой установить антивирус – не подскажу, для этого есть обновляемые рейтинги и «вот это вот всё». Но, в принципе, большой разницы нет, дело личных предпочтений. Любой известный антивирус подойдёт: ESET NOD32, Avast, Avira, Касперский, Panda, Comodo, Dr.WEB, Norton Antivirus, BitDefender и др.

Даже бесплатный антивирус в десятки раз улучшает защиту компьютера, чем полное отсутствие защиты. Правда, бесплатный антивирус вряд ли будет лучше встроенного Защитника Windows, но он может быть удобнее в использовании.

Внимание! Есть две разновидности антивирусов:

- Сканеры: проверяют на вирусы указанные файлы ТОЛЬКО по запросу пользователя, например, Dr.WEB CureIt и Kaspersky Virus Removal Tool

- Резиденты: обычные, привычные антивирусы, которые всегда запущены и проверяют всё «на лету», т.е. в режиме реального времени

Для надёжной защиты подходит только второй вариант.

Главное отличие платных антивирей от бесплатных – это наличие интернет-защиты в браузерах. Т.е., антивирус защищает от заражения на вредоносных сайтах. А поскольку, почти вся опасность сегодня исходит из интернета, то можно сказать, что пользоваться антивирусом без интернет-экрана НЕЛЬЗЯ! Кстати, бесплатный Windows Defender умеет защищать браузеры.

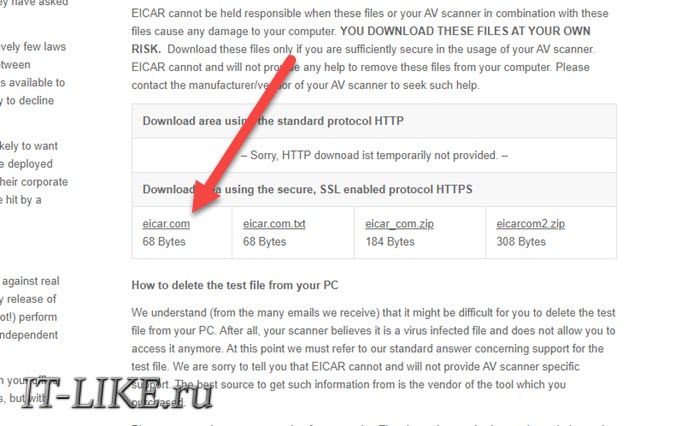

Проверить наличие защиты в интернете в своём антивирусе легко. Для этого нужно перейти на специальный сайт с тестовым вирусом EICAR. Этот вредоносный код был разработан в далёких лохматых годах специально для тестирования антивирусов. Т.е., EICAR не несёт в себе никакой угрозы, а просто обнаруживается как вирус, свидетельствуя о работающем антивирусе в режиме реального времени.

Перейдите на страницу «вируса» EICAR и скачайте «eicar.com»:

Ваш антивирус должен затрезвонить о наличии угрозы! Если этого не происходит, значит он не работает.

Включать антивирус нужно на всех компьютерах с ОС Windows XP/7/8/10/11, а также на смартфонах с операционной системой Android всех версий. Пользователям iPhone, iPad и Mac не о чём беспокоиться, их системы не подвержены вирусным атакам изначально.

Также, необходимо чтобы автоматические обновления Windows были включены. Microsoft регулярно выпускает обновления безопасности, в которых закрываются обнаруженные бреши в системе, через которые злоумышленники могут перехватить управление ОС.

Браузер с защитой

Если вы не пользуетесь каким-нибудь диковинным браузером, кроме популярных Google Chrome, Mozilla Firefox, Яндекс.Браузер, Opera или Microsoft EDGE, то с этим пунктом должно быть всё в порядке.

Дело в том, что перечисленные браузеры на движке Chromium используют технологию «Safe Browsing», а браузеры от Microsoft используют аналогичную технологию «Smart Screen». С помощью этих технологий фильтруются известные вредоносные сайты. Есть база данных, в которую вносятся обнаруженные вредоносные сайты, переход на которые блокируется. Также, файлы, которые редко скачивались помечаются как небезопасные.

Минус этих технологий в том, что они фильтруют только УЖЕ известные сайты с угрозой безопасности, а ещё неизвестные – пропускают. В качестве дополнительных мер защиты, стоит ознакомиться о методах защиты браузера от взлома.

Брандмауэр (фаервол)

Брандмауэр фильтрует сетевые потоки данных в/из компьютера. Без включённого брандмауэра операционная система оголена перед атаками хакеров, и они могут без особых усилий подключиться к компьютеру через одну из многочисленных дыр безопасности и загрузить в систему вирус. Также, система открыта для червей-шифровальщиков.

Благо, в Windows уже встроен приличный брандмауэр, который хорошо защищает операционную систему. Как правило, фаервол уже включён в роутерах и есть во многих платных антивирусах.

Простой бэкап данных

Несмотря на все защиты, нужно понимать, что 100% гарантий не бывает, а новые вирусы появляются каждый день. Антивирусы научились определять даже доселе неизвестные вирусы с помощью эвристического анализа, но и это не панацея.

Если на дисках хранится важная информация, то просто необходимо делать свежие резервные копии (бэкапы). Есть разные виды резервного копирования, например, можно просто периодически копировать важные папки на флешку или внешний жёсткий диск, который должен храниться на полочке.

Другой вариант, вообще не хранить ничего в памяти устройства, а пользоваться облачными хранилищами. Это, конечно, не так удобно, но тот же Mail.ru имеет в арсенале программу «Disk O:», которая монтирует облачное пространство в диск «O:» на компьютере, к которому можно обращаться любым привычным образом.

Есть много разношерстных программ и приложений для смартфонов для резервного копирования файлов. Нужно выбрать защищаемые папки и настроить расписание резервного копирования. Программа проанализирует данные и скопирует новые и изменившиеся файлы.

Системы резервного копирования

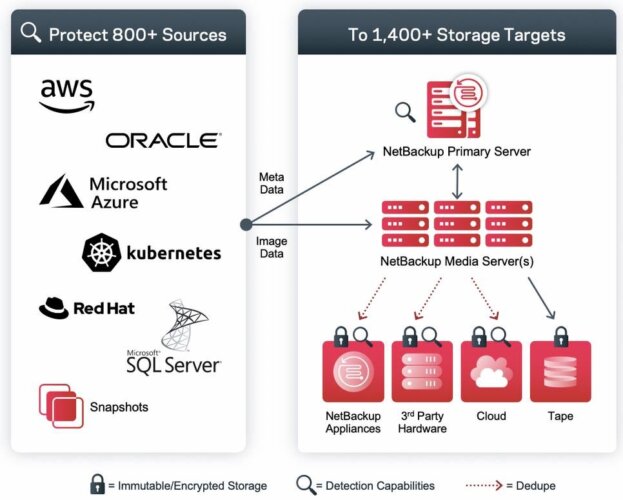

Для комплексной защиты данных от шифровальщиков-вымогателей в масштабе предприятия используются более сложные системы. Такое ПО должно обладать несколькими важными преимуществами:

- Шифрование резервных копий (как при копировании, так и при хранении для предотвращения компрометации данных);

- Усиленная защита сервера управления и хранилища резервных копий (с нулевым доверительным доступом для обеспечения целостности данных);

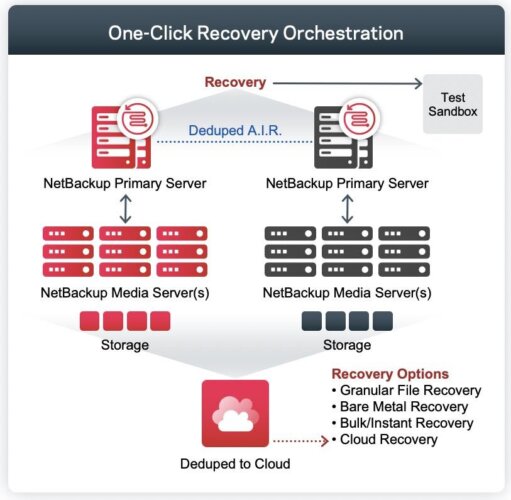

- Простая возможность аварийного восстановления, как всей системы, так и отдельных файлов, включая восстановление в облака AWS, Microsoft Azure и Google Cloud.

Нулевой доверительный доступ означает то, что получить доступ к зашифрованным данным может только владелец приватного ключа. Ни один системный администратор сервера, при всём желании, не может расшифровать данные. Но и помочь вам при утере ключа также невозможно, в таком случае резервные копии считаются утерянными навсегда.

Такие решения для защиты данных должны охватывать защиту всех корпоративных систем и рабочих станций, независимо от их местонахождения. Платформа Veritas NetBackup и Backup Exec удовлетворяют всем вышеперечисленным требованиям в соответствии с масштабом предприятия.

Для следующего шага к устойчивости от программам-вымогателей необходимо использовать возможности обнаружения аномалий программ-вымогателей. Возможность выявления аномалий, связанных с атаками вымогателей, позволяет организации быстро реагировать на инцидент и точно определять время восстановления (отката) при обнаружении угрозы.

Клиенты Veritas, использующие защиту данных на основе Veritas NetBackup, получают преимущества автоматического обнаружения аномалий программ-вымогателей на основе машинного обучения в среде защиты данных.

Решения Veritas помогают организациям выявить аномалии в их первичных данных, а также в инфраструктуре системы резервного копирования. Возможность отслеживать и предотвращать уязвимости в широком диапазоне источников хранения данных неоценима для эффективной защиты от угроз в дополнении к стандартным антивирусным решениям.

Последний шаг на пути к обеспечению устойчивости к шифровальщикам RANSOMWARE – это восстановление. Чтобы гарантировать полное восстановление, необходимо обеспечить кроссплатформенную геораспределённую защиту от шифровальщиков с учетом имеющихся приложений и баз данных.

В случае Veritas, все эти возможности включены в ядро платформы защиты данных, что позволяет обеспечить доступность не только данных, но и онлайн сервисов со всеми необходимыми зависимостями.

Таким образом, комплексная защита данных может гарантировать, что резервная копия данных может быть восстановлена из облачного хранилища и не будет скомпрометирована.